IAM: Benutzer und Berechtigungen besser verwalten

Flexible Module und Funktionen, die Sie weiterbringen.Modulare IAM-Lösung liefert Bestleistung für Benutzer von Webanwendungen

Lesen Sie die Enstehungsgeschichte von Login-Master. Denn somit verstehen Sie unsere modulare B2B-Lösung für das Zugriffs- und Identitätsmanagement besser. Wir haben Sie aus, teilweise schon bestehenden, Komponenten im Jahre 2016 entwickelt. Warum? Um grundlegende Anforderungen aus einem Webportalprojekt zu erfüllen.

Endnutzer des einzigartigen Software-Baukastens sind neben geschäftlichen Kunden, Mandanten, Partnern oder Lieferanten auch Mitglieder eines Verbandes. In regulierten Bereichen, wie staatlichen Institutionen, Gesundheitswesen, Versicherungen oder Banken passt sich Login-Master perfekt in die vorhandene Systemlandschaft ein. Und den Nutzern eines Portals bietet Login-Master Authentifikation und Zugriffsrechtesteuerung nach Maß.

Erfolgreich: IAM-Module kombiniert mit einem SSO-System auf Open-Source-Basis

Um dies umzusetzen, hatten wir die Wahl zwischen zwei Open-Source-Angeboten: ForgeRock, eine der ältesten Plattformen für CIAM-Bedürfnisse oder die junge „IAM-Rakete“ Keycloak ohne Lizenzkosten. Wir wählten Keycloak.

Keycloak ist unser SSO für Webanwendungen

Damit fanden wir eine der besten Open-Source-SSO-Lösungen. Denn Keycloak liefert die Authentifizierung als meistgefragte IAM-Funktion. Und arbeitet perfekt, wenn die Anzahl der Benutzerkonten sowie ihrer Berechtigungen gering ist. Unsere Kundenherausforderung war jedoch:

Das Webportal verwaltete weit mehr als eine Million Nutzer.

Entwickelt für den steigenden Marktbedarf: der User-Life-Cycle für alle Identitäten

Ein wichtiger Teil fehlte neben den Login-Funktionalitäten – das User-Life-Cycle-Management. Aus diesem Grund kombinierten wir das Zugriffsmanagement mit allen erforderlichen Identity-Funktionen. Und bildeten eine ganzheitliche CIAM-Lösung. Für B2B-Aufgaben fügten wir intelligente Bausteine hinzu, z.B. um komplexe Rollen und Berechtigungen abzubilden.

Damit ist Login-Master eine der smartesten Innovationen. Weil es die modernste SSO-Software mit flexiblen Zugriffs- und Identity-Modulen kombiniert. Zudem ein ausgereifter User-Life-Cycle, der Prozessautomation bietet. Mit Delegierter Administration, Workflows, Audit und vielem mehr. Das garantiert schnellen, kontrollierten Zugriff auf sensible, geschützte Informationen. Die Module enthalten automatisierte, höchst zuverlässige Funktionen dank der starken Java-Backend-Maschine iDOME. Das Unternehmen intension entwickelte dieses Framework, damit Entwickler IAM-Workflows einfacher skripten und automatisieren können. Kleine Firmen, Mittelständler und große Unternehmen wie die Deutsche Telekom setzen iDOME ein.

Unsere modulare Lösung hilft bei der Erweiterung von IAM-Funktionalitäten für B2B nach Bedarf:

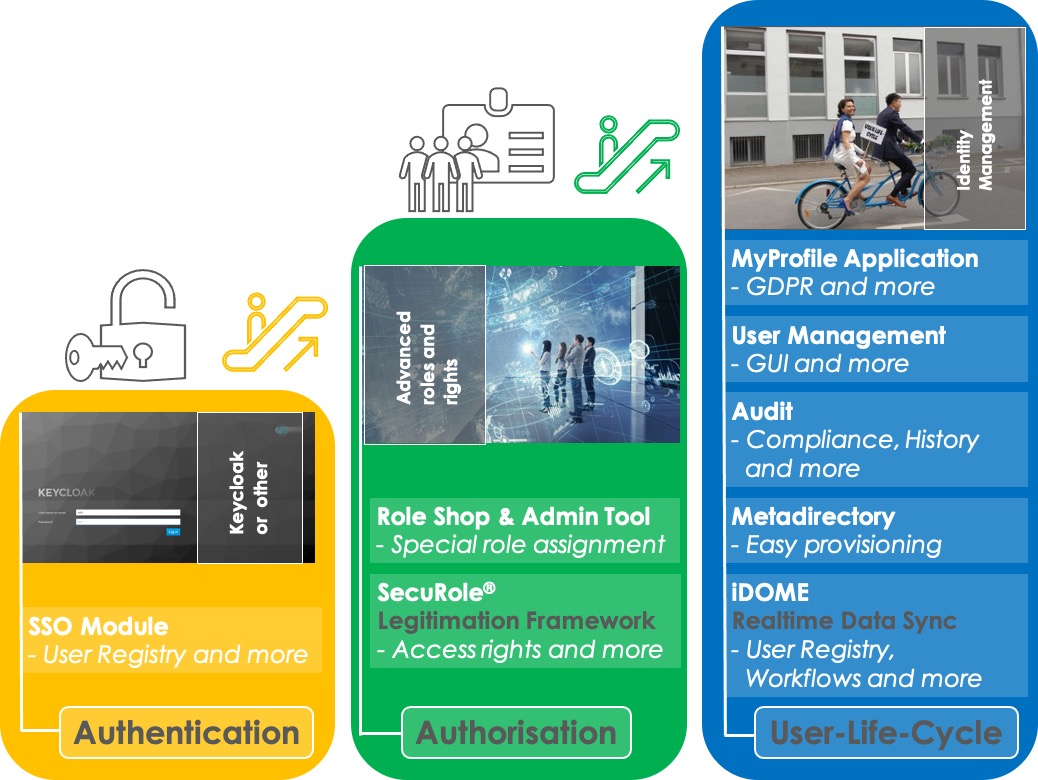

Die nachfolgenden Illustrationen helfen Ihnen unsere IAM-Lösung besser zu verstehen. Sie besteht aus drei Teilen:

Authentifizierung

Alles was Sie benötigen für die Anmeldung von Nutzern an geschützte Internetanwendungen.

Ob Single-Sign-On oder Single-Sign-Out.

Mit einem Identity Broker oder verschiedenen Identitätsanbietern.

Self-Service und Privacy-Umsetzung sind inklusive.

Autorisierung

Fügen Sie SecuRole® hinzu. Sie managen so Zugriffsrechte über Token-basierte Autorisierungen.

Das ist unglaublich schnell und sehr sicher.

Es hilft Ihnen manche digitale Hürde zu überwinden, wie zum Beispiel die Einrichtung eines Cloudzugriffs für verschiedene Benutzergruppen.

User-Life-Cycle

Das ist Ihr Arbeitspferd für die digitale Verwaltung Ihrer Nutzeridentitäten.

Die Identity Suite verwaltet diese richtig nach DSGVO-Verordnung.

Schnell und automatisiert – dank der Workflow Engine.

Verständlich und auffindbar aufgrund der Eventspeicherung.

Mit Auditfunktionen und Mail-Engine für wiederkehrende Prozesse.

Alle oben geannten Module erleichtern massiv die Arbeit Ihrer Administratoren und des Supports.

Modular kombinierbare B2B-Funktionen automatisieren und entlasten den Support

Zusätzlich gibt es sehr nützliche Business-Funktionen: Unser Rollenshop ermöglicht Nutzern Aktivitäten und Berechtigungen selbst zu steuern oder diese mit Hilfe von automatisierten Workflows zu beantragen. Und das Admin-Tool bietet den gleichen Mehrwert: die Entlastung des Supports. So gestalten Firmen nahtlos ihr e-Business mit verschiedenen Parteien. Keine Frage, ob Partner oder Lieferant – die delegierte Admin-Funktion kümmert sich um externe Identitätswechsel.

Alle Funktionen in einer Software – diese Bestandteile machen den Unterschied:

Java-Entwickler, staatliche Institutionen oder Firmen aller Größen und beliebiger Branchen setzen auf das Red Hat Open-Source-Projekt, das jetzt Teil von IBM ist. Wenn Sie eine Keycloak-Beratung suchen, dann starten Sie doch mit unseren Experten durch.

Keycloak ist nicht Ihr Favorit? Das macht gar nichts, denn wir integrieren auch andere SSO-Lösungen für Sie. Wie wäre es mit Okta oder ForgeRock?

Die Berechtigungssteuerung:

Hierzu gibt es das Framework für Berechtigungen: SecuRole®. Es ist neu, aber schon erprobt. Es adressiert die aktuelle Komplexität von Zugriffsrechten und ihre Fluktuationen in der Internetwelt.

SecuRole® eröffnet insbesondere für B2B-Webportale und den Cloudzugriff neue Wege zu ungeahnten Möglichkeiten. Mit dieser Technologie wird die komplizierte Verwaltung über Gruppenmitgliedschaften überflüssig. Denn token-basierte Autorisierungen koordinieren Zugriffsrechte und Rollen digital. Somit entfällt eine aufwändige Provisionierung. Lesen Sie mehr über das smarte Framework hier.

Intuitiv: Rollen und Berechtigungen im Self-Service für Webanwendungsbenutzer

Darüber hinaus können Benutzer einfach weitere Rollen für sich und andere beantragen. Mit automatisierter Logik ermöglicht der Rollenshop eine schnelle Auswahl und Zuteilung von Berechtigungen. Und das alles mit vollautomatisierter Unterstützung. Zudem sperrt das System sicher ausscheidende Webportalmitglieder. Besonders wichtig ist das für delegierte Administratoren. Egal, ob Basisbenutzer oder lokaler Admin: unterschiedliche Berechtigungen, verschiedene Funktionen von mehreren, rechtlich getrennten Parteien in einer Cloudumgebung sind abbildbar. Sie eliminieren damit auch das Sicherheitsrisiko.

Finden Sie die richtige Startposition für die Zukunft: Das ist der moderne Weg Berechtigungen und dazugehörige Prozesse zu managen.

Das Identitätsmanagement:

Die Identity Suite oder User-Life-Cycle (ULC) Management setzt auf das langjährig getestete Framework iDOME. Sie möchten verstehen, warum Sie besser auf ein zentrales Identitätsmanagement setzen sollten?

Es ist es immer noch üblich, dass eine Anwendung selbst ihre Benutzer verwaltet. Das ist unsicher und ineffizient. Die Integration und die Wartung eines selbstgestrickten IAM-Parts kostet Sie einen riesigen Zeitaufwand. Jede neue Applikation, die Sie zusätzlich einbinden, erfordert eine weitere Entwicklung. Sie bringt eine höhere Komplexität und weitere Inkompatibilitäten mit der DSGVO-Verordnung.

Überwinden Sie alle Hürden hin zu mehr Geschäft mit modularen IAM-Bausteinen

Die Authentifizierung eines Benutzers ist der erste Schritt in einem vollständigen Identitätsmanagement. Sie sind in der richtigen Richtung. Bringen Sie Ihre Anwendung auf ein höheres Level. Erweitern Sie Ihre isolierte Zugriffslösung. Warum? Um eine große Anzahl von Accounts und Berechtigungen zu verwalten. Um schneller und besser zu sein. Adressieren Sie komplexe Autorisierungen innerhalb Ihrer Anwendungen oder multidimensionale Zugriffe auf Ihre Internetportale – auch in der Cloud.

Unser modulares Identity Management bringt Sie auf die nächste Stufe.

Und das richtige Management der Nutzer entlastet sofort Ihren Support. Es spart Ihnen eine Menge Zeit und Geld. Die Autorisierung eines identifizierten Benutzers ist der letzte Schritt hin zu einem funktionierenden System – wichtig für die Sicherheit, die Effizienz und die Benutzerzufriedenheit.

Hohe Benutzerzahlen oder komplexer B2B-Berechtigungsstrukturen stellen für Sie keine Hürden mehr dar. Denn als Anbieter einer Internetanwendung brauchen Sie Antworten auf viele, technische Herausforderungen. Und Sie wollen die Kosten so gering wie möglich halten. Heutzutage können Sie dazu umfassende, fertige Services aus der Cloud wählen. Aber nicht jede Anwendung ist so gemacht, um dieses enorme Potential zu erschließen. Als Antwort auf dieses Dilemma haben wir Login-Master konzipiert: Eine modulare Zugriffs- und Nutzermanagement-Lösung, die alles bietet, damit Sie Ihre Legacy-Anwendungen zukünftig in der Cloud betreiben können.

Das Management Ihrer Webportalnutzer, insbesondere in der Cloud bereiten Ihnen keine schlaflosen Nächte mehr:

-

- Schneller durch Digitalisierung, Zentralisierung und Automatisierung mit fleißigen Helfern

- Erhöhte Sicherheit für Ihre Benutzer durch Open Source, DSGVO-Konformität und intelligente Module, angepasst an Ihre individuellen Bedürfnisse

- Mehr Vertrauen durch die Zusammenarbeit mit IT-Sicherheitsexperten und den Einsatz ihrer besten Lösungen

- Volle Freiheit, um sich auf das eigentliche Kerngeschäft zu konzentrieren

Neugierig, welche Teile von Login-Master Ihnen den größten Mehrwert bringen?